Если система заражена вредоносной программой семействTrojan-Ransom.Win32.Rannoh, Trojan-Ransom.Win32.AutoIt, Trojan-Ransom.Win32.Fury, Trojan-Ransom.Win32.Crybola

,

Trojan-Ransom.Win32.Cryakl

или

Trojan-Ransom.Win32.CryptXXX

, то все файлы на компьютере будут зашифрованы следующим образом:

- При заражении Trojan-Ransom.Win32.Rannoh

имена и расширения изменятся по шаблону

locked-. . - При заражении Trojan-Ransom.Win32.Cryakl

в конец содержимого файлов добавляется метка

{CRYPTENDBLACKDC}

. - При заражении Trojan-Ransom.Win32.AutoIt

расширение изменяется по шаблону

@_.

. Например, _.RZWDTDIC. - При заражении Trojan-Ransom.Win32.CryptXXX

расширение изменяется по шаблонам

.crypt,. crypz

и

. cryp1.

Утилита RannohDecryptor предназначена для расшифровки файлов после заражения Trojan-Ransom.Win32.Polyglot

,

Trojan-Ransom.Win32.Rannoh

,

Trojan-Ransom.Win32.AutoIt

,

Trojan-Ransom.Win32.Fury

,

Trojan-Ransom.Win32.Crybola

,

Trojan-Ransom.Win32.Cryakl

или

Trojan-Ransom.Win32.CryptXXX

версии

1

,

2

и

3

.

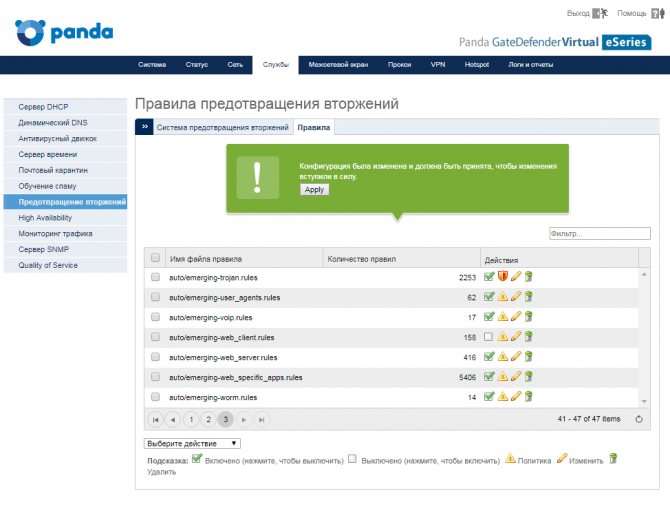

Как настроить Kaspersky Security Center, чтобы защититься от шифровальщиков

Знаете ли вы, что такое вирус-шифровальщик? И как он может навредить вашему бизнесу?

Шифровальщики – это троянские программы, которые попадают на компьютер, блокируют и шифруют ваши файлы, а затем вымогают плату за их расшифровку.

Вирусы-шифровальщики стали настоящими королями мира киберприступности. Троянские программы наносят удар в самый неподходящий момент, когда информация нужна так срочно, что кажется проще заплатить. Пользователи и компании выплачивают большие суммы денег за возврат своих личных данных.

Суммы выкупа для обычных пользователей могут достигать десятков тысяч рублей, а для крупных компаний порядка нескольких миллионов рублей. Но в 9 случаях из 10 оплата не решит проблему, и такая же проблема может возникнуть снова. А если вирусом поражена целая корпоративная сеть, то ваш бизнес может надолго выйти из строя, и всего один день простоя может обойтись компании очень дорого.

Чтобы предотвратить катастрофу используйте Kaspersky Security для бизнеса

– решение для комплексной защиты корпоративной сети со встроенной защитой от шифровальщиков.

Давайте рассмотрим, как это работает, когда на всех компьютерах вашей корпоративной сети установлен Kaspersky Endpoint Security для Windows, c управлением через Kaspersky Security Center

.

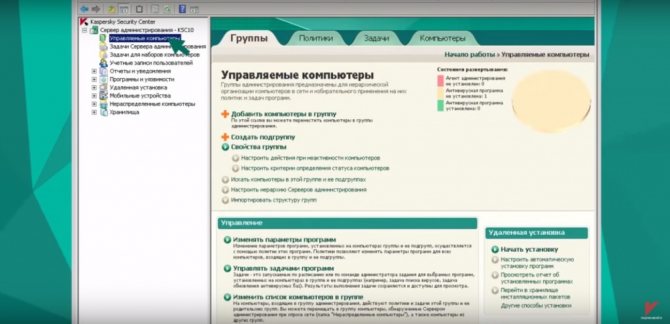

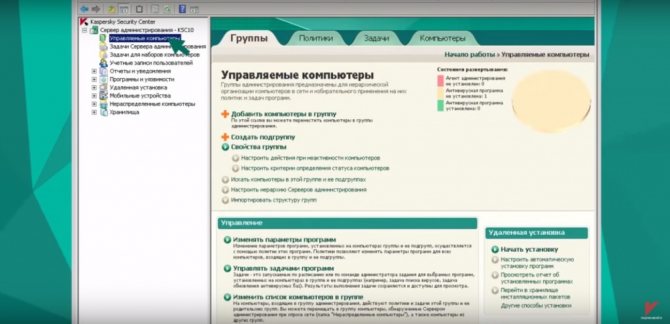

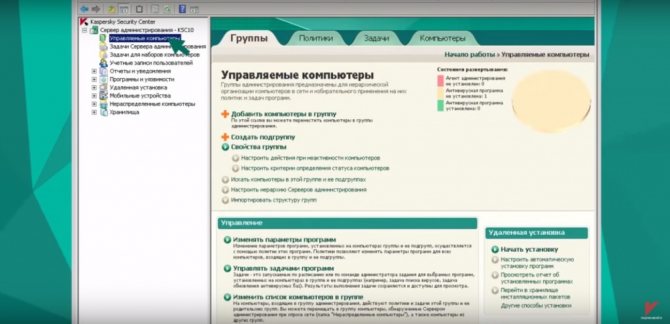

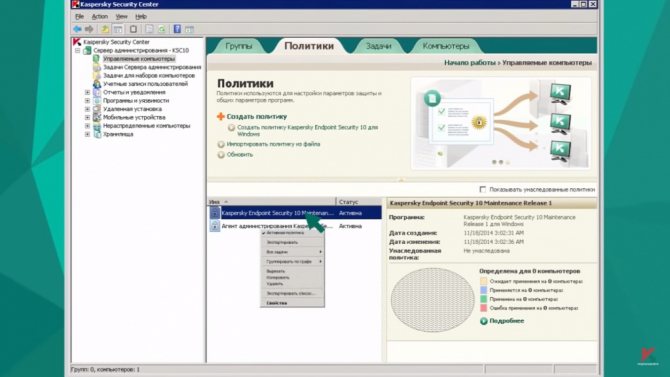

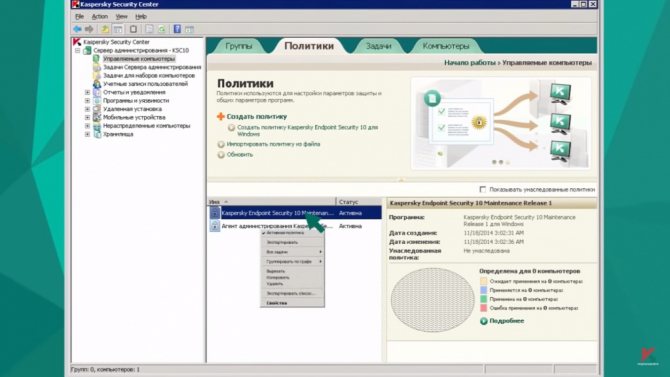

Откройте сервер администрирования Kaspersky Security Center. Перейдите к Управляемым компьютерам.

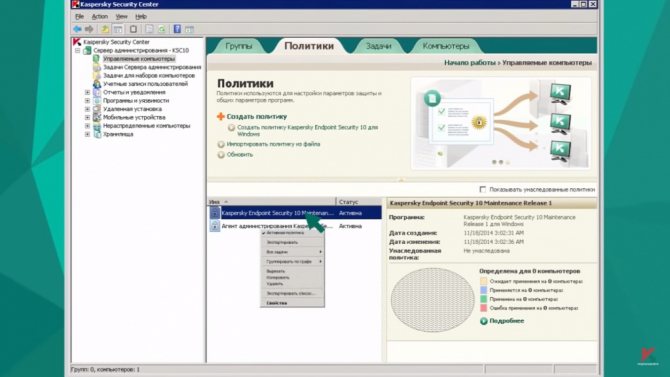

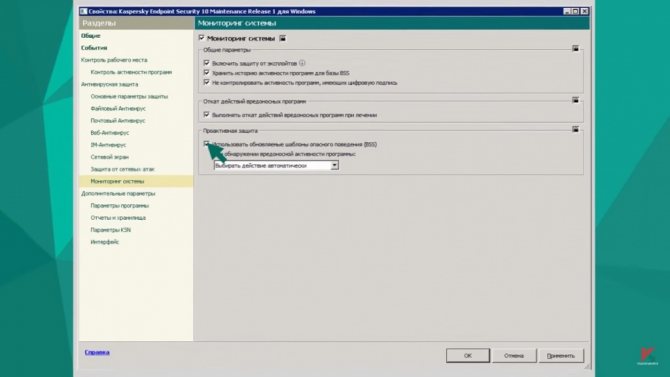

Затем перейдите к свойствам активной политики для Kaspersky Endpoint Security

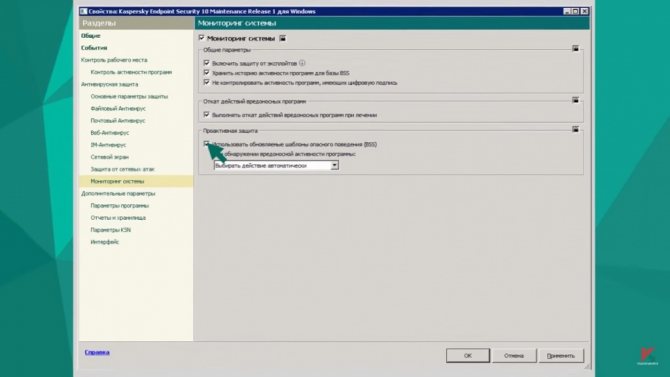

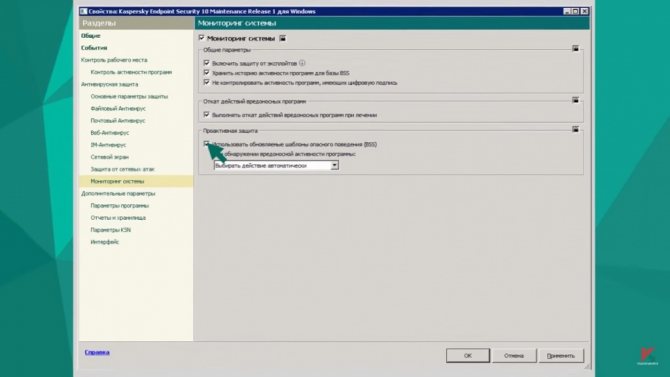

В этих свойствах включите мониторинг системы, активируйте использование BSS и шаблонов опасного поведения на всех компьютерах вашей сети.

Вот и всё! Ваши компьютеры надежно защищены от шифровальщиков, только не забудьте настроить автоматическое обновление антивирусных баз.

Позаботьтесь о безопасности корпоративной сети с

Kaspersky Security для бизнеса

. В нашем интернет-магазине Вы можете приобрести все необходимое, чтобы обезопасить себя и свой бизнес от вирусов-шифровальщиков, например,

Kaspersky Endpoint Security для бизнеса

.

источник

Как вылечить систему

Чтобы вылечить зараженную систему:

- Скачайте файл RannohDecryptor.zip .

- Запустите файл RannohDecryptor.exe на зараженной машине.

- В главном окне нажмите Начать проверку

.

- Укажите путь к зашифрованному и незашифрованному файлу. Если файл зашифрован Trojan-Ransom.Win32.CryptXXX

, укажите файлы самого большого размера. Расшифровка будет доступна только для файлов равного или меньшего размера. - Дождитесь окончания поиска и расшифровки зашифрованных файлов.

- Перезагрузите компьютер, если требуется.

- Для удаления копии зашифрованных файлов вида locked-.

после успешной расшифровки выберите .

Если файл был зашифрован Trojan-Ransom.Win32.Cryakl,

то утилита сохранит файл на старом месте с расширением

.decryptedKLR.оригинальное_расширение

. Если вы выбрали

Удалять зашифрованные файлы после успешной расшифровки

, то расшифрованный файл будет сохранен утилитой с оригинальным именем.

- По умолчанию утилита выводит отчет работы в корень системного диска (диска, на котором установлена ОС).

Имя отчета имеет следующий вид: ИмяУтилиты.Версия_Дата_Время_log.txtНапример, C:RannohDecryptor.1.1.0.0_02.05.2012_15.31.43_log.txt

В системе, зараженной Trojan-Ransom.Win32.CryptXXX

, утилита сканирует ограниченное количество форматов файлов. При выборе пользователем файла, пострадавшего от CryptXXX v2, восстановление ключа может занять продолжительное время. В этом случае утилита показывает предупреждение.

Всем привет сегодня расскажу как расшифровать файлы после вируса в Windows . Одна из самых проблемных вредоносных программ сегодня — это троян или вирус, шифрующий файлы на диске пользователя. Некоторые из этих файлов расшифровать возможно, а некоторые — пока нет. В статье я опишу возможные алгоритмы действий в обоих ситуациях.

Есть несколько модификаций этого вируса, но общая суть работы сводится к тому, что после установки на компьютер ваши файлы документов, изображений и другие, потенциально являющиеся важными, шифруются с изменением расширения, после чего вы получаете сообщение о том, что все ваши файлы были зашифрованы, а для их расшифровки вам требуется отправить определенную сумму злоумышленнику.

Файлы на компьютере зашифрованы в xtbl

Один из последних вариантов вируса-вымогателя шифрует файлы, заменяя их на файлы с расширением.xtbl и именем, состоящим из случайного набора символов.

Заодно на компьютере размещается текстовый файл readme.txt с примерно следующим содержанием: «Ваши файлы были зашифрованы. Чтобы расшифровать их, Вам необходимо отправить код на электронный адрес , или Далее вы получите все необходимые инструкции. Попытки расшифровать файлы самостоятельно приведут к безвозвратной потере информации» (адрес почты и текст могут отличаться).

К сожалению, способа расшифровать.xtbl на данный момент нет (как только он появится, инструкция будет обновлена). Некоторые пользователи, у которых на компьютере была действительно важная информация, сообщают на антивирусных форумах, что отправили авторам вируса 5000 рублей или другую требуемую сумму и получили дешифратор, однако это очень рискованно: вы можете ничего не получить.

Что делать, если файлы были зашифрованы в.xtbl? Мои рекомендации выглядят следующим образом (но они отличаются от тех, что есть на многих других тематических сайтах, где, например, рекомендуют немедленно выключить компьютер из электросети или не удалять вирус. На мой взгляд — это лишнее, а при некотором стечении обстоятельств может быть даже вредным, однако решать вам.):

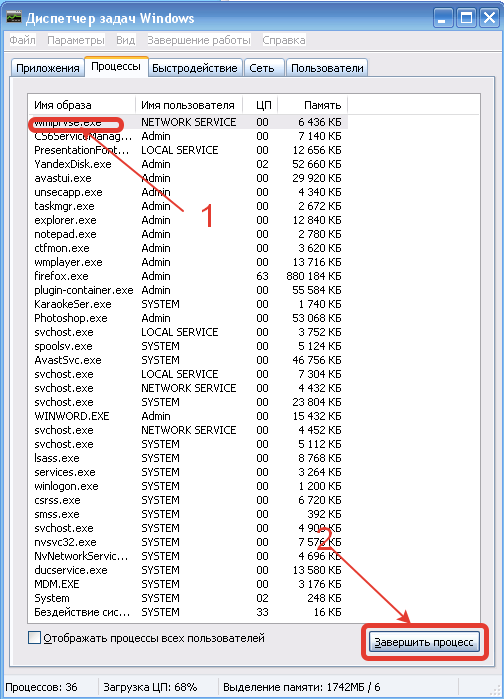

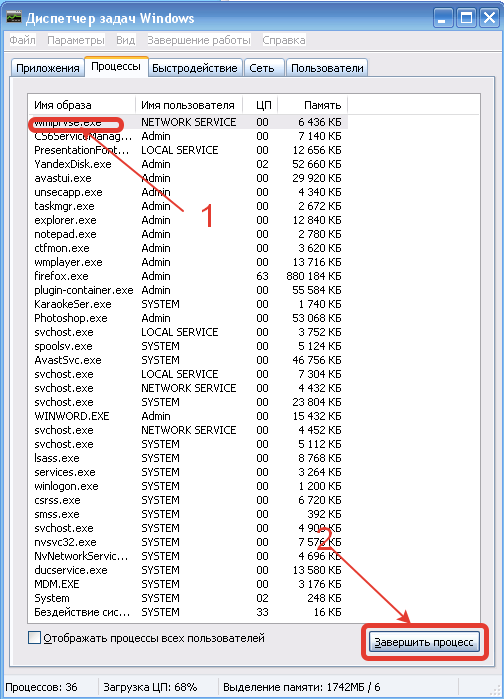

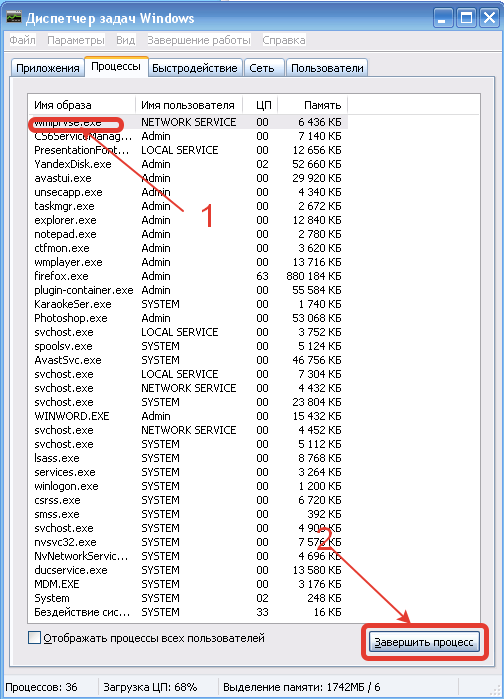

- Если умеете, прервать процесс шифрования, сняв соответствующие задачи в диспетчере задач, отключив компьютер от Интернета (это может быть необходимым условием шифрования)

- Запомнить или записать код, который злоумышленники требуют выслать на электронный адрес (только не в текстовый файл на компьютере, на всякий случай, чтобы он тоже не оказался зашифрован).

- С помощью Malwarebytes Antimalware, пробной версии Kaspersky Internet Security или Dr.Web Cure It удалить вирус, шифрующий файлы (все перечисленные инструменты с этим хорошо справляются). Я советую по очереди использовать первый и второй продукт из списка (правда, если у вас установлен антивирус, установка второго «сверху» нежелательна, так как может привести к проблемам в работе компьютера.)

- Ожидать, когда появится дешифратор от какой-либо антивирусной компании. В авангарде тут Kaspersky Lab.

- Можно так же отправить пример зашифрованного файла и требуемый код на , если у вас есть копия этого же файла в незашифрованном виде, пришлите ее тоже. В теории, это может ускорить появление дешифратора.

Чего делать не следует:

- Переименовывать зашифрованные файлы, менять расширение и удалять их, если они вам важны.

Это, пожалуй, всё, что я могу сказать по поводу зашифрованных файлов с расширением.xtbl на данный момент времени.

Trojan-Ransom.Win32.Aura и Trojan-Ransom.Win32.Rakhni

Следующий троян, шифрующий файлы и устанавливающий им расширения из этого списка:

- .locked

- .crypto

- .kraken

- .AES256 (не обязательно этот троян, есть и другие, устанавливающие это же расширение).

- _com

- .oshit

- И другие.

Для расшифровки файлов после работы указанных вирусов, на сайте Касперского есть бесплатная утилита RakhniDecryptor, доступная на официальной странице https://support.kaspersky.ru/viruses/disinfection/10556.

Там же присутствует и подробная инструкция по применению данной утилиты, показывающая, как восстановить зашифрованные файлы, из которой я бы, на всякий случай убрал пункт «Удалять зашифрованные файлы после успешной расшифровки» (хотя, думаю и с установленной опцией все будет в порядке).

Если у вас есть лицензия антивируса Dr.Web вы можете воспользоваться бесплатной расшифровкой от этой компании на странице https://support.drweb.com/new/free_unlocker/

Еще варианты вируса-шифровальщика

Реже, но также встречаются следующие трояны, шифрующие файлы и требующие деньги за расшифровку. По приведенным ссылкам есть не только утилиты для возврата ваших файлов, но и описание признаков, которые помогут определить, что у вас именно этот вирус. Хотя вообще, оптимальный путь: с помощью антивируса Касперского просканировать систему, узнать имя трояна по классификации этой компании, а потом искать утилиту по этому имени.

- Trojan-Ransom.Win32.Rector — бесплатная утилита RectorDecryptor для расшифровки и руководство по использованию доступно здесь: https://support.kaspersky.ru/viruses/disinfection/4264

- Trojan-Ransom.Win32.Xorist — аналогичный троян, выводящий окно с требованием отправить платную смс или связаться по электронной почте для получения инструкции по расшифровке. Инструкция по восстановлению зашифрованных файлов и утилита XoristDecryptor для этого есть на странице https://support.kaspersky.ru/viruses/disinfection/2911

- Trojan-Ransom.Win32.Rannoh, Trojan-Ransom.Win32.Fury — утилита RannohDecryptorhttps://support.kaspersky.ru/viruses/disinfection/8547

- Trojan.Encoder.858 (xtbl), Trojan.Encoder.741 и другие с таким же именем (при поиске через антивирус Dr.Web или утилиту Cure It) и разными номерами — попробуйте поиск в интернете по имени трояна. Для части из них есть утилиты дешифровки от Dr.Web, так же, если вам не удалось найти утилиту, но есть лицензия Dr.Web, вы можете использовать официальную страницуhttps://support.drweb.com/new/free_unlocker/

- CryptoLocker — для расшифровки файлов после работы CryptoLocker, вы можете использовать сайтhttps://decryptcryptolocker.com — после отправки примера файла, вы получите ключ и утилиту для восстановления ваших файлов.

Ну и из последних новостей — Лаборатория Касперского, совместно с правоохранителями из Нидерландов, разработали Ransomware Decryptor (https://noransom.kaspersky.com) для расшифровки файлов после CoinVault, однако в наших широтах этот вымогатель пока не встречается.

Кстати, если вдруг окажется, что вам есть что добавить (потому как я могу не успевать мониторить то, что происходит со способами дешифровки), сообщайте в комментариях, эта информация будет полезна другим пользователям, столкнувшимся с проблемой.

Сегодня пользователям компьютеров и ноутбуков всё чаще приходится сталкиваться с вредоносными программами, подменяющими файлы их зашифрованными копиями. По сути, это вирусы. Одним из самых опасных в этой серии считается шифровальщик XTBL. Что собой представляет этот вредитель, как попадает в компьютер пользователя и можно ли восстановить повреждённую информацию?

Утилита Kaspersky ® Anti-Ransomware для бизнеса

Утилита Kaspersky Anti-Ransomware для бизнеса обеспечивает 100% защиту от шифровальщиков*

Скачайте бесплатную утилиту Kaspersky Anti-Ransomware для бизнеса прямо сейчас, чтобы защитить свой бизнес от программ-вымогателей!

2018 год запомнится революционными изменениями в мире программ-шифровальщиков.

Что же изменилось? Доля жертв программ-шифровальщиков выросла с 33 до 50%

- 27 000 СМБ-компаний по всему миру подверглись атакам шифровальщиков

- В 2020 году «Лаборатория Касперского» обнаружила 39 842 модификации вредоносного ПО для шифрования данных

- WannaCry продолжает возглавлять десятку самых распространенных семейств программ-шифровальщиков

Чего не следует делать

- Никогда не предпринимайте действий, в которых не вполне уверены.

Лучше пригласите специалиста из сервисного центра или же сами отвезите туда компьютер. - Не открывайте сообщения Email от неизвестных отправителей.

- Ни в коем случае не идите на поводу у злоумышленников-шантажистов, соглашаясь перечислить им деньги. Результата это, скорее всего, не даст.

- Не переименовывайте вручную расширения зашифрованных файлов и не спешите переустанавливать Windows. Возможно, получится найти решение, которое исправит ситуацию.

Обнаружение крипто-майнеров

Помимо вредоносных объектов, утилита Kaspersky Anti-Ransomware для бизнеса обнаруживает и блокирует ПО с рекламным, порнографическим и опасным контентом, в том числе программы для крипто-майнинга.

Решения «Лаборатории Касперского» завоевали рекордное число наград

Утилита Kaspersky Anti-Ransomware для бизнеса защитит вас от одной из самых опасных современных киберугроз.

Она создана на основе технологий, используемых в Kaspersky Endpoint Security для бизнеса: Файловый Антивирус получает данные из Kaspersky Security Network, а компонент Мониторинг системы позволяет обнаруживать подозрительное поведение программ и откатывать вредоносные действия.

Защитите свой бизнес от шифровальщиков!

Скачайте утилиту Kaspersky Anti-Ransomware для бизнеса прямо сейчас!

Скачайте утилиту Kaspersky Anti-Ransomware для бизнеса бесплатно

* Kaspersky Security Bulletin 2020: Статистика

источник

Удаление вируса и восстановление зашифрованных файлов

Есть разные методы и программы, позволяющие работать с XTBL-шифровальщиком.

Одни удаляют сам вирус, другие пытаются расшифровать заблокированные файлы или восстановить их предыдущие копии.

Прерывание заражения компьютера

Если вам посчастливилось заметить начало появления на компьютере файлов с расширением.xtbl, то процесс дальнейшего заражения вполне реально прервать.

Kaspersky Virus Removal Tool для удаления XTBL-шифровальщика

Все подобные программы следует открывать в ОС, предварительно запущенной в безопасном режиме с вариантом загрузки сетевых драйверов. В этом случае вирус удалить гораздо проще, так как подключено минимальное число системных процессов, необходимых для запуска Windows.

Для загрузки безопасного режима в Window XP, 7 во время запуска системы постоянно нажимайте клавишу F8 и после появления окна меню выберите соответствующий пункт. При использовании Windows 8, 10 следует перезапустить ОС, удерживая клавишу Shift. В процессе запуска откроется окно, где можно будет выбрать необходимый вариант безопасной загрузки.

Выбор безопасного режима с загрузкой сетевых драйверов

Программа Kaspersky Virus Removal Tool прекрасно распознаёт XTBL-шифровальщик и удаляет этот тип вируса. Запустите проверку компьютера, нажав соответствующую кнопку после загрузки утилиты. По окончании сканирования удалите обнаруженные вредоносные файлы.

Запуск проверки компьютера на наличие в ОС Windows XTBL-шифровальщика с последующим удалением вируса

Утилита Dr.Web CureIt!

Алгоритм проверки и удаления вируса практически ничем не отличается от предыдущего варианта.

Просканируйте с помощью утилиты все логические диски. Для этого достаточно лишь следовать командам программы после её запуска. По окончании процесса избавьтесь от заражённых файлов, нажав кнопку «Обезвредить».

Обезвреживание вредоносных файлов после проведения сканирования Windows

Malwarebytes Anti-malware

Программа осуществит поэтапную проверку вашего компьютера на наличие вредоносных кодов и уничтожит их.

- Установите и запустите утилиту Anti-malware.

- Выберите внизу открывшегося окна пункт «Запустить проверку».

- Дождитесь окончания процесса и отметьте галочками чекбоксы с заражёнными файлами.

- Удалите выбранное.

Удаление обнаруженных при проверке вредоносных файлов XTBL-шифровальщика

Онлайн-скрипт-дешифратор от Dr.Web

На официальном сайте Dr.Web в разделе поддержки есть вкладка с размещённым скриптом онлайн-расшифровки файлов. Следует учитывать, что воспользоваться дешифратором в режиме онлайн смогут только те пользователи, на компьютерах которых установлен антивирус этого разработчика.

Прочитайте инструкцию, заполните всё необходимое и нажмите кнопку «Отправить»

Утилита-дешифратор RectorDecryptor от Лаборатории Касперского

Расшифровкой файлов занимается и Лаборатория Касперского.

На официальном сайте можно скачать утилиту RectorDecryptor.exe для версий Windows Vista, 7, 8, пройдя по ссылкам меню «Поддержка — Лечение и расшифровка файлов — RectorDecryptor — Как расшифровать файлы». Запустите программу, выполните проверку, после чего удалите зашифрованные файлы, выбрав соответствующий пункт.

Проверка и расшифровка файлов, заражённых XTBL-шифровальщиком

Восстановление зашифрованных файлов из резервной копии

Начиная с версии Windows 7 можно попытаться восстановить файлы из резервных копий.

ShadowExplorer для восстановления зашифрованных файлов

Программа представляет собой вариант portable, её можно загружать с любого носителя.

QPhotoRec

Программа специально создана для восстановления повреждённых и удалённых файлов.

Используя встроенные алгоритмы, утилита находит и возвращает к исходному состоянию всю потерянную информацию.

Программа QPhotoRec является бесплатной.

К сожалению, есть только англоязычная версия QPhotoRec, но разобраться в настройках совсем несложно, интерфейс интуитивно понятен.

- Запустите программу.

- Отметьте логические диски с зашифрованной информацией.

- Нажмите кнопку File Formats и OK.

- Выберите с помощью кнопки Browse, расположенной в нижней части открытого окна, место сохранения файлов и запустите процедуру восстановления, нажав Search.

QPhotoRec восстанавливает файлы, удалённые XTBL-шифровальщиком и заменённые на собственные копии

Как расшифровать файлы — видео

Защита от вирусов-шифровальщиков

Шифровальщики атакуют

В 2020 году программы-вымогатели развернулись в полную силу. Три беспрецедентные по силе и размаху кампании WannaCry, exPetr и BadRabbit изменили ландшафт троянцев-вымогателей. Атаки были нацелены на бизнес, использовали для своего распространения червей и недавно попавшие в сеть эксплойты, шифровали данные и требовали выкуп, который на самом деле им был не нужен. В 2020 году в постоянно растущем списке жертв этих зловредов к отдельным пользователям добавились крупные глобальные компании и промышленные системы, а злоумышленники, организующие целевые атаки, начали проявлять к шифровальщикам серьезный интерес.

Что такое шифровальщик?

Программы-шифровальщики относятся к классу троянцев-вымогателей — это вредоносное ПО, которое вносит несанкционированные изменения в пользовательские данные или блокирует нормальную работу компьютера. Для расшифровки данных и разблокировки компьютера злоумышленники обычно требуют денежного перевода (выкупа).

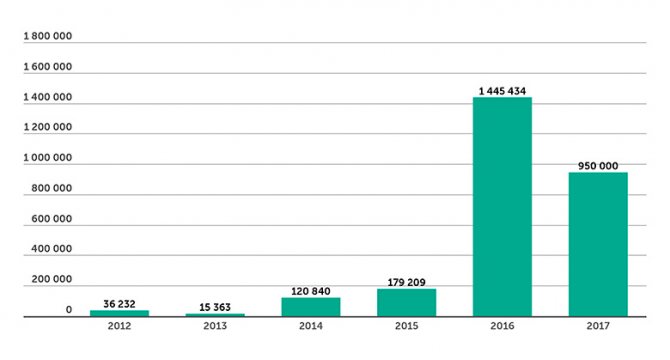

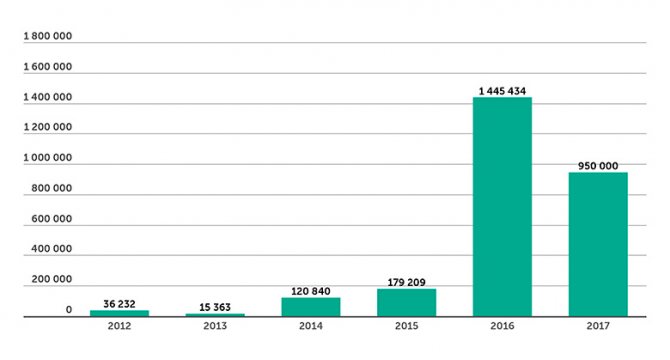

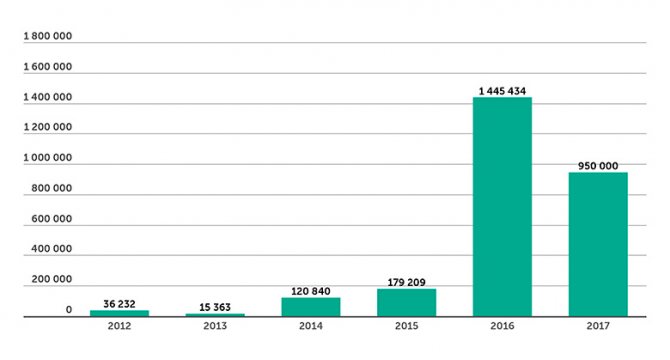

Число пользователей, атакованных троянцами-шифровальщиками (2012-2017 гг.)

Цифры и факты

В 2020 году шифровальщиками было атаковано около 950 000 уникальных пользователей. Также было обнаружено много модификаций новых и известных программ-вымогателей – более 96 000 по сравнению с 54 000 в 2020 году. Число атак на компании возросло до 26,2%, при этом 65% компаний, пострадавших от программ-вымогателей в 2017 году, сообщили, что потеряли доступ к значительному объему или даже ко всем своим данным. 34% предприятий потребовалось неделя или даже больше, чтобы полностью восстановить доступ (29% в 2020 году). 36% жертв заплатили выкуп, но 17% из них так и не смогли восстановить свои данные (32 и 19% в 2020 году соответственно). Общую статистику по угрозам за 2020 год вы можете найти в отчете Kaspersky Security Bulletin, а последние новости о программах-шифровальщиках – на securelist.ru.

Что собой представляет XTBL-шифровальщик и как попадает в компьютер

Если вы обнаружили у себя на компьютере или в ноутбуке файлы с длинным названием, имеющие расширение.xtbl, то можно с уверенностью утверждать, что в систему попал опасный вирус — XTBL-шифровальщик. Он поражает все версии ОС Windows. Самостоятельно расшифровать подобные файлы практически нереально, ведь программа использует гибридный режим, при котором подбор ключа просто невозможен.

Заражёнными файлами заполняются системные каталоги. Добавляются записи в реестр Windows, автоматически запускающие вирус при каждом старте ОС.

Шифруются практически все типы файлов — графические, текстовые, архивные, почтовые, видео, музыкальные и др. Работать в Windows становится невозможно.

Как это действует? Запущенный в Windows XTBL-шифровальщик вначале сканирует все логические диски. Сюда включаются облачные и сетевые хранилища, расположенные на компьютере. В результате файлы группируются по расширению и затем шифруются. Таким образом, вся ценная информация, размещённая в папках пользователя, становится недоступной.

Вот такую картину увидит пользователь вместо пиктограмм с наименованиями привычных файлов

Под воздействием XTBL-шифровальщика расширение файла изменяется. Теперь пользователь видит пиктограмму пустого листа и длинное название с окончанием.xtbl вместо изображения или текста в Word. Кроме того, на рабочем столе появляется сообщение, своего рода инструкция по восстановлению зашифрованной информации, требующая оплатить разблокировку. Это не что иное, как шантаж с требованием выкупа.

Такое сообщение высвечивается в окне «рабочего стола» компьютера

Распространение XTBL-шифровальщика обычно происходит через электронную почту. В письме содержатся вложенные файлы или документы, заражённые вирусом. Мошенник привлекает пользователя красочным заголовком. Всё делается для того, чтобы послание, в котором говорится, что вы, например, выиграли миллион, было открыто. Не реагируйте на подобные сообщения, иначе есть большой риск, что вирус окажется в вашей ОС.

Как обезопасить себя от криптовирусов

Полагаю, вы уже догадались, что первое и самое главное правило безопасности – внимательность.

1) Получая электронные письма, не запускайте вложение, пока не убедились, что это именно то, что должно быть – то есть у картинки имеется расширение картинки, а у документа – документа, а не исполняемого файла.

2) Получая электронные письма со ссылками на ресурсы в сети интернет, равно как переходя по ссылкам в социальной сети или мессенджере, вначале убедитесь, что ссылка ведет вас именно туда, куда нужно, а не является замаскированной ссылкой на левый ресурс. Переходите по ссылке только тогда, когда убедились, что она безопасна.

3) Не разрешайте устанавливаться на своем компьютере никаким программам, которые разные сайты хотят у вас установить (всякие даунлоадеры и акселераторы). Такие программы обычно «поставляют» вам целый букет компьютерных заболеваний, одним из которых вполне может оказаться и шифровальщик.

Однако надеяться только на свою внимательность довольно наивно, ведь ее уровень падает в течение дня в разы, и то, что вы легко заметили бы утром, можете совершенно легко пропустить днем. Поэтому программная защита необходима.

Но как же быть, если антивирусы не имеют той степени надежности, которая нужна для вашей безопасности?

Не все антивирусы одинаково бесполезны в борьбе с шифровальщиками =). Есть несколько, которые включают так называемую «сетевую защиту», одна из функций которой – отслеживать, что скачивает ваш компьютер из сети и определять, опасно это или нет. В случае малейших подозрений такой антивирус заблокирует исполнение файла и предупредит пользователя, что в его епархию пытается проникнуть зловред (или какая-то другая программа, по поведению похожая на зловред). Правда, эти «антивирусы» называются уже по-другому – экраны сетевой защиты (или сетевые экраны), то есть формально это уже не антивирус.

К сожалению, даже такие экраны не всегда обладают нужной степенью параноидальности, и могут пропустить хорошо замаскированное вредоносное приложение. Оно запустится и произведет свое черное дело.

Феномен WannaCry

Несколько факторов привлекли внимание к WannaCry. В первую очередь из-за того, что он заразил крупнейшие компании. В их числе Британская национальная служба здравоохранения. Вирус-шифровальщик эксплуатировал уязвимость Windows, которая была впервые обнаружена Агентством национальной безопасности США. Symantec и другие исследователи безопасности связывали его с Lazarus Group — организацией, которая занимается киберпреступностью и может быть связана с правительством Северной Кореи.

Как создан WannaCry и другие шифровальщики?

WannaCry Ransomware состоит из нескольких компонентов. Он попадает на зараженный компьютер в форме дроппера. Это отдельная программа, которая извлекает встроенные в нее компоненты приложения. Эти компоненты включают в себя:

- приложение, которое шифрует и дешифрует данные,

- файлы, содержащие ключи шифрования,

- копию Tor.

Исходный код несильно запутан, так что его смогли проанализировать специалисты по безопасности. После запуска шифровальщик WannaCry пытается получить доступ к жестко запрограммированному URL (так называемая «Кнопка уничтожения»). Если ему не удается, он продолжает поиск и шифрование файлов. Он шифрует множество форматов, от файлов Microsoft Office до MP3 и MKV. Файлы становятся недоступны для пользователя. Когда процесс завершен, вирус уведомляет о выкупе. WannaCry требовал 300 долларов в BTC за расшифровку файлов.

WannaCry source code

Немного технических деталей.

Имя вируса: WannaCrypt, WannaCry, WanaCrypt0r, WCrypt, WCRY

Вектор: Все версии Windows до Windows 10 уязвимы, если не исправлены для MS-17-010.

Выкуп: от 300 до 600 долларов. В вирусе есть код для удаления файлов.

Backdooring: червь проходит через каждый сеанс RDP в системе, чтобы запустить вымогателя от имени этого пользователя. Он также устанавливает бэкдор DOUBLEPULSAR. Это делает восстановление труднее.

Kill switch: если сайт www.iuqerfsodp9ifjaposdfjhgosurijfaewrwergwea.com доступен, вирус выходит вместо заражения хоста. Не будет работать, если есть прокси.

Каждое заражение генерирует новую пару ключей RSA-2048:

- Открытый ключ экспортируется как BLOB-объект и сохраняется в 00000000.pky.

- Закрытый ключ шифруется с помощью открытого ключа вымогателя и сохраняется как 00000000.eky

Каждый файл зашифрован с AES-128-CBC, с уникальным ключом AES на файл. Каждый ключ AES генерируется CryptGenRandom.

Ключ AES зашифрован с использованием пары ключей RSA, уникальной для каждого. Открытый ключ RSA, используемый для шифрования приватного ключа, встроен в DLL и принадлежит авторам вируса.

- https://haxx.in/key1.bin (pubkey, используемый для шифрования закрытого ключа пользователя)

- https://haxx.in/key2.bin (privkey для дешифрования dll)

- https://pastebin.com/aaW2Rfb6 и https://pastebin.com/xZKU7Ph1 — дадут больше информации о вымогателе.

Три адреса для выкупа жестко запрограммированы в программе:

- https://blockchain.info/address/13AM4VW2dhxYgXeQepoHkHSQuy6NgaEb94

- https://blockchain.info/address/12t9YDPgwueZ9NyMgw519p7AA8isjr6SMw

- https://blockchain.info/address/115p7UMMngoj1pMvkpHijcRdfJNXj6LrLn

Если вирус успел проникнуть

Несмотря на использование в вирусах-шифровальщиках современных алгоритмов шифрования, мгновенно зашифровать все файлы компьютера они не могут. Процесс идёт последовательно, а его скорость определяется размером шифруемого файла. Поэтому, если при работе наблюдается, что привычные программы и файлы стали некорректно открываться, то необходимо тотчас же выключить компьютер, что убережёт хотя бы часть файлов от шифрования. Выключив систему, нужно обратиться к опытному компьютерщику. В благоприятном случае тело вируса ещё могло сохраниться, и оно помогло бы для расшифровки файлов. Но часто вирус после завершения своей работы отсылает владельцу закрытый ключ и самоликвидируется. Благодаря этому невозможно определить алгоритм осуществлённой шифровки.

Поэтому нельзя удалять письмо с заражённым файлом – его следует отправить в антивирусную лабораторию, но только не открывать повторно.

Как WannaCry выбирает компьютеры?

Вектор атаки для WannaCry более интересен, чем сам шифровальщик. Уязвимость, которую использует WannaCry, заключается в реализации Windows протокола SMB. Он помогает различным узлам сети взаимодействовать, а реализацию Microsoft можно обмануть специально созданными пакетами для выполнения любого кода.

Считается, что Агентство национальной безопасности США обнаружило эту уязвимость уже давно. Вместо того, чтобы сообщить общественности, оно разработало код под названием EternalBlue. Этот эксплойт, в свою очередь, был похищен группой хакеров. Shadow Brokers, название этой группы, создали пост 8 апреля 2020 на Medium (это сообщение полно политики, в нем заявлена позиция этой группы. Мы не будем переводить текст, там есть и отрывок про отношение к России, так как опасаемся, что это будет звучать экстремистски).

В Microsoft обнаружили уязвимость за месяц до этого и выпустили патч. Тем не менее это не помешало WannaCry, который опирался на EternalBlue, быстро распространиться по устройствам. После этого Microsoft обвинила правительство США, что оно не поделилось информацией об этой уязвимости раньше.

Даже если компьютер уже заражен, WannaCry не обязательно начнет шифрование файлов. Он сначала пытается получить доступ к очень длинному, бессмысленному URL, прежде чем приступить к работе. Если он получает доступ к этому домену, WannaCry отключается. Не совсем понятно, какова цель этой функции. Некоторые исследователи полагали, что создатели вредоносного ПО должны были остановить эту атаку. Тем не менее, Маркус Хатчинс, британский исследователь безопасности, который обнаружил этот URL, считает, что это должно затруднить анализ кода. Многие исследователи запускают вредоносное ПО в среде «песочницы», из которой любой URL или IP-адрес будет казаться доступным.

Хатчинс не только обнаружил жестко запрограммированный URL-адрес, но и заплатил 10,96 долларов и открыл там сайт. Это помогло замедлить распространение вредоносного ПО. Вскоре после того, как его признали героем, Хатчинс был арестован за то, что предположительно разрабатывал вирусы в 2014 году.

Symantec считают, что код вируса может иметь северокорейское происхождение. WannaCry бродил по сети в течение нескольких месяцев, прежде чем началась эпидемия. Это более ранняя версия вредоносного ПО, получившая название Ransom.Wannacry. Она использовала украденные учетные данные для запуска целевых атак. Использованные методы похожи на Lazarus Group.

Lazarus Group является хакерской группировкой, которая связана с Северной Кореей. В 2009 году они проводили DDoS-атаки на правительственные компьютеры Южной Кореи, затем атаковали Sony и банки.

Но так как исходный код вируса был открыт, нельзя точно приписать атаку кому-либо.