Описанная ниже бизнес идея подразумевает создание новой отрасли, в которой будут появляться масса новых ниш.

Социальный веб существенно отличается от обычного. Если в обычном вебе – элементом системы является сайт, то в социальном вебе – это пользователь. И на основе связей между пользователями, данными о них и созданном им контенте формируются различные веб сервисы. Такие как соц. сети, доски объявлений, биржи труда и т.д.

В каждом таком сервисе пользователю приходиться заново регистрироваться. А если нужных сервисов несколько, то приходиться тратить время на регистрацию в каждом и размещать одну и ту же информацию. Что бы найти работу, необходимо разместить свою вакансию на нескольких разных сайтах со своей анкетой и системой аккаунтов. Существующая система имеет и ряд других недостатков, о которых будет упомянуто ниже.

Что предлагается в замен существующей системы с регистрацией аккаунтов. Альтернатива основана на двух существующих технологиях: 1. XML файлы для хранения данных о пользователе у него на компьютере и (часть) в облаке 2. Система цифровых подписей, для идентификации пользователя.

Социальный ХML фаил

Такой файл формируется на компьютере пользователя. И представляет из себя архив того, что пользователь решил разместить в интернете – пост в блоге, объявление, вакансия и т.д. Так же в файле есть подробная анкета и все социальные связи/контакты, плейлист и т.д.. При этом заполнять анкету никто не обязывает, это уже по желанию пользователя. Но чем больше он её заполнит, тем более подходящую информацию он будет получать из интернета.

В таких файлах целесообразно хранить только текстовую информацию (плюс максимум 1 картинка –аватар). Весь остальной тип контента (изображения и видео) можно описывать в виде ссылок.

Отличительные особенности

Основное преимущество этой сети — полная свобода. Здесь можно делать абсолютно все, что угодно. Высказывать свое мнение и не бояться, что вас посадят за них за репосты, за лайки и прочие действия.

Здесь приветствуется свобода слова, поэтому можно найти множество порталов, где вы найдете поистине правдивые политические обзоры. Здесь же найдется та информация, которая была удалена из Видимого Интернета из политических соображений.

Многие файлы (музыка, фильмы книги и прочее) в обычной сети защищаются авторскими правами. В Даркнете их можно скачать бесплатно.

Ну и самое главное — это полная защита личной информации. Вы действуете анонимно, не боясь быть взломанным.

Но все же на 70% эта сеть состоит из опасного и шокирующего контента.

Согласно некоторым слухам, в Даркнете имеется некий некий портал Тихий Дом, попав на который пользователь якобы узнает все секреты бытия и самостоятельно принимает решение уйти из жизни. Поэтому стали процветать массовые самоубийства среди подростков, которые больше не хотели жить в реальном мире.

Хотя позже создатели опровергли эти факты, назвав их классической психологической манипуляцией, чтобы просто привлечь внимание к этой теневой сети. Тем не менее, популярность таких историй возрастает все больше. Все мы помним печальные факты о Синем Ките и других аналогичных сайтах.

Большая часть содержимого содержит элементы жестокости и насилия. Они могут легко нарушить человеческую психику из-за фотографий, 25-го кадра. Хотя теория последнего официально не была доказана, но все же в Даркнете можно найти подобные файты, которые сильно воздействуют на психику и человеческое подсознание.

Есть еще теории, что в Darknet имеются файлы, просмотр которых может довести человека до самоубийства.

Но это лишь теории, которые не нашли подтверждения. А если они и были доказаны, то тщательно скрывают это. Основной продукцией здесь являются наркотики, оружие и проституция.

Если вы все же хотите посетить эту сеть, то лучше заранее морально подготовиться. Также не рекомендую пользоваться ею людям с неокрепшей психикой и людям, не достигшим возраста 21 год.

Электронные подписи

Электронные подписи состоят из 2 ключей. Первый — открытый ключ является идентификатором пользователя. Обычно он состоит из 10-30 символов и может использоваться в качестве логина на сайтах. Второй – закрытый ключ, который храниться у пользователя на компьютере. С помощью закрытого ключа можно подписать любой текст от имени открытого ключа (который используется как идентификатор). Таким образом, к любому ключу-логину можно привязать xml файл и любой сможет проверить достоверность такой связи.

Что такое Даркнет

Этот термин произошел от английского слова DarkNet, что в переводе означает «темный интернет». Если в привычный для нас с вами интернет вы сможете с легкостью получить доступ даже с мобильного телефона, то Даркнет является закрытой сетью, куда доступ строго ограничен.

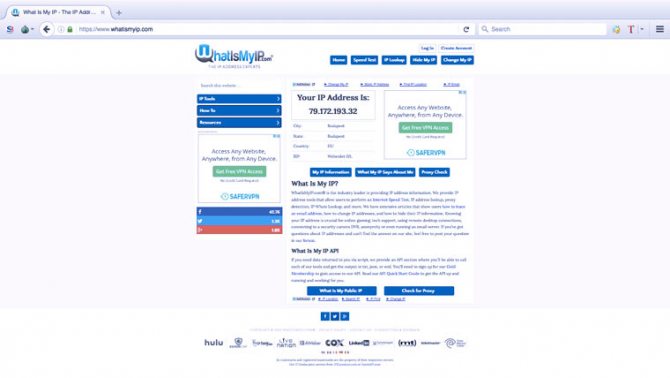

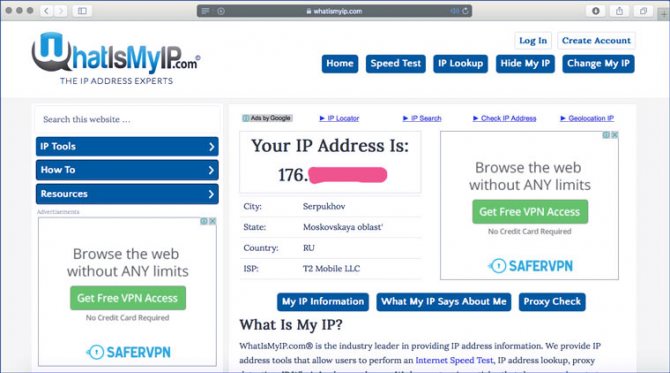

Она существует параллельно привычному нам Интернету, полностью анонимна, никто не узнает никакую информацию о вас, если вы сами того не пожелаете. Все соединения строятся между доверенными пирами. Информация зашифрована с помощью иных протоколов и способов.

То есть, DarkNet существует параллельно классической сети, но использует анонимные защищенные сервера, благодаря которым вы сохраните свою анонимность. Никто не сможет отследить ваши действия, посетителей и покупателей на сайтах.

Это полностью нелегальный интернет, который тщательно отслеживается правоохранительными органами. Не удивительно, что именно здесь можно купить даже оружие или наркотики. Оплата производится криптовалютами, так как эти деньги гарантируют полную анонимность. То есть, о покупателе или посетителе сайта никто не сможет найти информацию.

Так как это своего рода близнец стандартного Интернета, то его схема работы совершенно идентична. Здесь тоже есть свои поисковые системы, такие как Яндекс.

Также есть сайты, интернет магазины, социальные сети, информационные и новостные порталы, форумы кардеров. В общем, все то, к чему мы с вами привыкли. Но с одним существенным отличием: все, что там размещено, нелегально и незаконно.

Пользователь подключается к сети Даркнет в том случае, если хочет:

- скрыться для совершения преступлений (в том числе и финансовых);

- получить гарантию сохранности своей частной жизни;

- быть уверенным, что его не отслеживают через компьютер (в последнее время участились слухи, что спец службы могут с легкостью подключиться к вашему ноутбуку и отслеживать ваши действия через веб камеру);

- продать нелегальный товар;

- распространить файлы или товары, которые защищены авторскими правами.

Простой интерфейс

Для обычного человека , что бы использовать данную систему не потребуется знать какие либо технические детали. Что бы все могли легко пользоваться системой, необходимо простое и понятное программное обеспечение как skype, isq, vkontakte. Оно может быть как отдельной программой, так и надстройкой в браузере. В нём пользователь может заполнять данные, создавать аккаунт, вести переписку, размещать объявлении и т.д. За счёт того, что система xml файлов имеет открыты код, будет появляться множество конкурирующих программ-клиентов. Каждый сможет выбрать наиболее удобный и понятный ему.

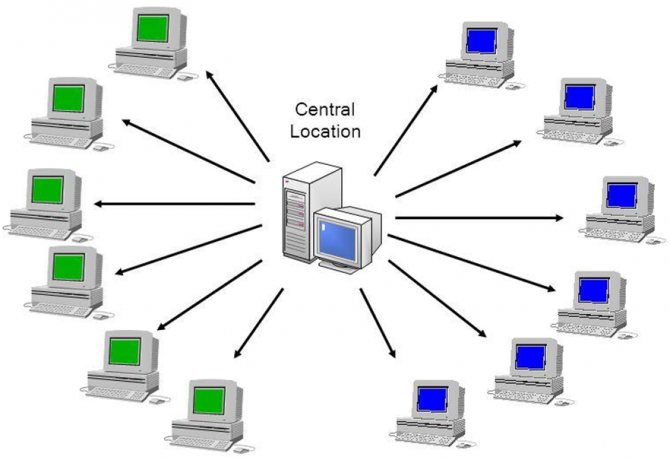

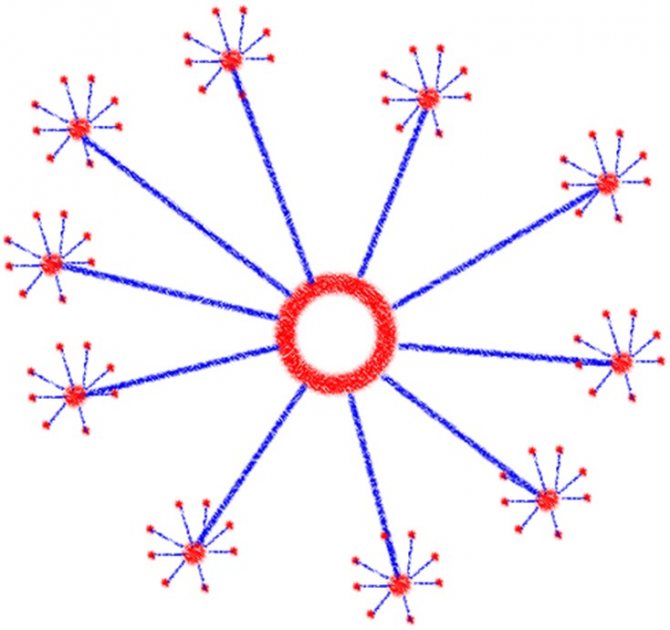

Гибридные анонимные сети[править]

В гибридных сетях существуют серверы, используемые для координации работы, поиска или предоставления информации о существующих машинах сети и их статусе. Гибридные сети сочетают скорость централизованных сетей и надёжность децентрализованных благодаря схемам с независимыми серверами индексации, синхронизирующими данные между собой. При выходе из строя одного или нескольких серверов, сеть продолжает функционировать.

Psiphon[править]

Основная статья

:

Psiphon

Psiphon

[24] — «Проект программного обеспечения для защиты прав человека», разработанный в лаборатории Citizen Lab университета Торонто при Центре международных исследований Мунка, входящей в OpenNet Initiative. Система представляет собой часть проекта CiviSec Project той же лаборатории и финансируется фондом «Открытое общество». Его цель — обеспечить граждан разных стран доступом к интернет-ресурсам, заблокированным сетевой цензурой. В сети Psiphon жители стран со свободным Интернетом предоставляют свои компьютеры для хостинга прокси-серверов с зашифрованным соединением, используемых гражданами стран с интернет-цензурой. Доступ осуществляется через доверенных участников проекта. Для соединения с прокси-сервером используются уникальные веб-адрес, логин и пароль, причем без внесения каких-либо изменений в настройки браузера. Однако, такая процедура может осуществляться только доверенными лицами, так как администратор прокси-сервера владеет документированной информацией об активности своего пользователя. Программа предупреждает администратора об изменениях в его собственной сети, чтобы он мог предоставить пользователям новые веб-адреса. Psiphon поддерживает анонимный веб-серфинг и блоггинг, но не подходит для чатов и VoIP. В дальнейшем планируется развить проект в отдельную социальную сеть.[25]

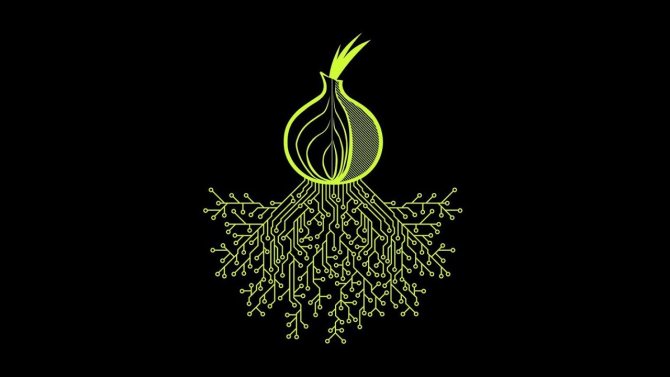

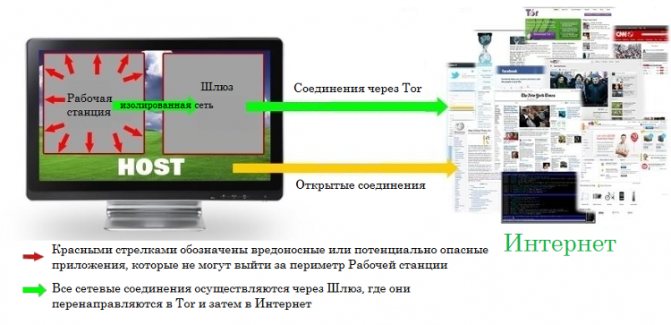

The Onion Router[править]

Основная статья

:

Tor

TOR

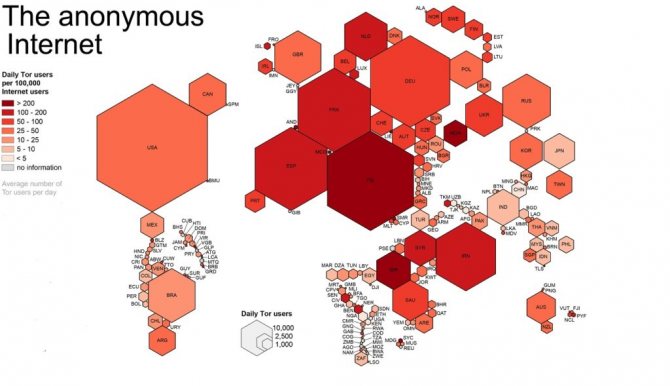

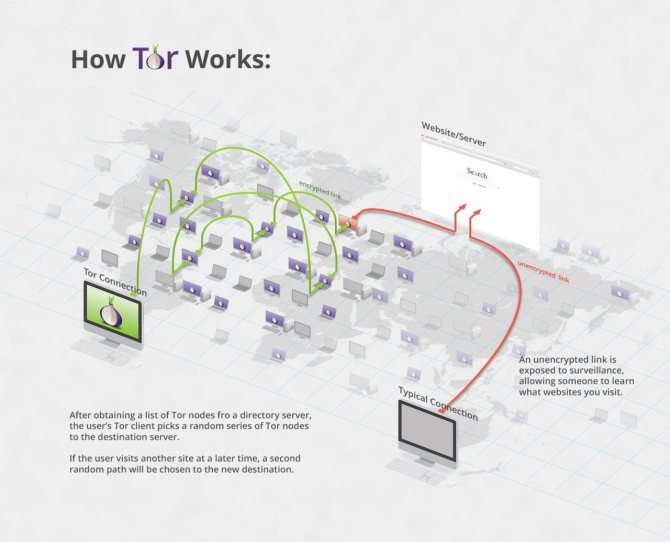

[26] — наиболее известная и развитая среди существующих анонимных сетей, несмотря на раннюю стадию разработки. Корни проекта ведут к MIT, а список спонсоров включает DARPA, ONR и Electronic Frontier Foundation. Сеть не является полностью децентрализованной – существуют 3 центральных сервера каталогов, хранящие подписанный актуальный список узлов сети Tor с их реальными адресами и отпечатками открытых ключей (генерируемыми заново каждые 7 дней), т.е. регистрация серверов производится централизованно. Два из трёх серверов каталогов размещены в США, где число серверов, поднятых энтузиастами, выше, чем в любой другой стране.

Сама идея Onion Router появилась еще в середине 1990-х годов, но первая практическая реализация сети этого типа в рамках проекта Free Haven[27] началась только в 2002 году. Так появилась первая сеть Onion Routing[28], состоявшая всего лишь из одного маршрутизатора, работающего на одном из компьютеров исследовательской лаборатории ВМС США в Вашингтоне. Как результат развития, появилось второе поколение этой сети — проект Tor. Суть его в том, что клиентская сторона формирует цепочку из трех произвольно выбранных узлов сети Tor. Среди них есть входной (entry node) по отношению к клиенту узел и выходной (exit node). Сеть Tor при этом функционирует как шлюз между клиентом и внешней сетью. Каждый Tor-сервер «знает» о предшествующем ему и последующем, но не более того, а замыкающие узлы не знают, кто находится на другой стороне канала и кто инициировал соединение. Отсутствие логической связи между отправителем и сообщением и гарантирует надёжную анонимность. Кроме того, такая схема делает бесполезным перехват трафика на стороне ISP, поскольку провайдер «видит» лишь поток шифротекста, состоящий из пакетов постоянной длины. С каждым пересылаемым пакетом, включая саму команду открытия туннеля, ассоциируется симметричный ключ шифрования и идентификатор следующего узла туннеля. Эти данные зашифровываются последовательно открытыми ключами всех выбранных серверов, начиная с последнего, образовывая структуры, называемые «луковицами» (onions). Для межсерверных коммуникаций используется TLS. Образованные цепочки каждые 10 минут перестраиваются таким образом, что через каждый узел сети проходит ограниченный объём данных от каждого клиента. Для каждой вновь образованной цепочки серверов генерируется новый сеансовый ключ, а для противодействия атакам анализа трафика блок данных имеет постоянный размер в 512 байт. «Луковица» может содержать сведения, необходимые для установки обратного канала – двусторонних соединений. Функционируя на уровне TCP и пересылая лишь легитимные потоки, Tor предоставляет надежный транспорт для прикладных программ посредством протокола SOCKS. Если же пользователь поддерживает собственный сервер сети Tor, то отличить порождаемый им трафик от трафика, проходящего через его сервер от других клиентов невозможно. Компрометация же одного или нескольких серверов цепи к потере анонимности или конфиденциальности не ведёт.

Немного о системе рейтинга и антиспама.

Создать аккаунт может любой пользователь. Поэтому, для фильтрации, защиты от спама и сортировки данных, необходима система, которая позволит повысить доверие к пользователям.

Самый простой аттестат («формальный») пользователь может сгенерировать на своём компьютере. Для этого его компьютер должен решить сложную криптографическую задачу. Сама задача привязывается к открытому ключу (идентификатору пользователя), а результат решения записывается в xml фаил. Таким образом, любой может проверить факт затраченного на решение задачи времени. Сложность задач может быть разной, и время на их решение будет от 5 минут до нескольких часов. Такой минимальный аттестат существенно затрудняет создание бот сетей из тысяч пользователей.

Для получения более сложных аттестатов, необходимы аттестаторы. Они в своём xml файле создают ссылку на xml файл пользователя, тем самым подтверждая наличие у него аттестата. Аттестатор – это лицо, которому доверяет большое число пользователей (например, владелец крупного сайта). Аттестат может быть разного уровня сложности. Для самого простого потребуется посетить сайт аттестатора с белого, уникального ip и ввести капчу. Для самого сложного — предъявить паспорт и бумагу от натариуса.

Аналог аттестатов могут иметь и некоторые записи в xml файле пользователя. Для их получения потребуется выполнить несложное действие типа ввода капчи. После выполнения данного действия на сайте аттестатора появляется ссылка на страницу, в которой подтверждено что запись прошла антиспам фильтр. В самой записи также есть обратная ссылка на такой антиспам-аттестат.

Примечания[править]

- ANts P2P

- bitblinder

- Технология BitBlinder

- Filetopia: Your secure file sharing and communications tool

- Filetopia

- The Freenet Project

- GNUnet — GNU’s framework for secure P2P networking

- GNUnet papers and related work

- Gnunet

- Gnutella2

- Популярные файлообменные сети P2P — Gnutella, Gnutella2

- I2P Anonymous Network

- Обзор анонимной сети I2P

- Manolito P2P — Secure File Sharing

- MUTE: Simple, Anonymous File Sharing

- Netsukuku

- Netsukuku_FAQ_(ru)

- Nodezilla Grid Network

- Perfect Dark @ ウィキ — トップページ

- Turtle F2F Homepage

- Petr Matejka’s master thesis on Turtle F2F

- VPNs and IPSec Demystified

- waste :: home

- Psiphon | delivering the net

- Psiphon User Guide

- Tor: anonymity online

- The Free Haven Project

- Onion Routing

- JAP — ANONYMITY & PRIVACY

- Mixminion: A Type III Anonymous Remailer

- Mixmaster

- Researchers Build Anonymous, Browser-Based ‘Darknet’

- Researchers to Debut «Veiled,» the Darknet Powered by a Web Browser

Теперь ваш рейтинг на сайтах и в интернете принадлежит вам.

Что бы заработать рейтинг на многих существующих сайтах, требуется потратить массу времени. Если это деловая биржа или торговая площадка, то такой рейтинг может иметь существенную коммерческую ценность. Но при этом, на существующих сайтах, данный показатель не принадлежит вам полностью. Потому что: 1. Владельцы площадки по своему желанию могут его обнулить или просто заблокировать ваш акант, в который было вложено много времени. 2. Рейтинг, заработанный на одном сайте, чаще всего не даёт вам никаких преимуществ на других сайтах. В случае, когда система децентрализована, и каждый пользователь сам является собственником своего аккаунта (xml + цифровая подпись) – то он почти физически имеет в собственности все права на свой заработанный рейтинг и историю деятельности в интернете. Так же, как владелец сайта имеет все права на свой популярный и посещаемый портал.

Содержание

- 1 Децентрализованные анонимные сети 1.1 ANts P2P

- 1.2 BitBlinder

- 1.3 Filetopia

- 1.4 Freenet

- 1.5 GNUnet

- 1.6 Gnutella

- 1.7 Gnutella2

- 1.8 Invisible Internet Project

- 1.9 Manolito

- 1.10 Mute

- 1.11 Netsukuku

- 1.12 Nodezilla

- 1.13 SKad (OpenKAD)

- 1.14 Turtle

- 1.15 Virtual Private Network

- 1.16 WASTE

- 2 Гибридные анонимные сети

- 2.1 Psiphon

- 2.2 The Onion Router

- 3 Узкоспециализированные анонимные сети

- 3.1 Java Anon Proxy

- 3.2 Mixminion

- 3.3 Veiled

- 4 Атаки на анонимные сети

- 4.1 Тайминг-атака

- 4.2 Атака на отпечатки

- 4.3 Ассоциация анонимного и псевдонимного трафика

- 4.4 Атака на TCP timestamp

- 4.5 Другие атаки

- 5 См. также

- 6 Примечания

- 7 Ссылки

Анони́мные се́ти

— компьютерные сети, созданные для достижения анонимности в Интернете и работающие поверх глобальной сети. Специфика таких сетей заключается в том, что разработчики вынуждены идти на компромисс между степенью защиты и лёгкостью использования системы, её «прозрачностью» для конечного пользователя. Также важен аспект сохранения анонимности и конфиденциальности при условии воздействия методов социальной инженерии или какого-либо давления на оператора сервера. Многоуровневое шифрование и распределённый характер анонимных сетей, устраняя единую точку отказа и единый вектор атак, позволяют сделать перехват трафика или даже взлом части узлов сети не фатальным событием. За анонимность пользователь расплачивается увеличением времени отклика, снижением скорости, а также большими объёмами сетевого трафика.

Первой относительно успешной анонимной сетью был коммерческий сервис Freedom, функционировавший с 1998 до 2001 года. Компанией ZKS были установлены выделенные серверы, с которыми клиенты соединялись посредством криптографического протокола. Узел, на который приходили пакеты от пользователя Freedom, не мог идентифицировать настоящего отправителя. Сама сеть функционировала на уровне протокола . В это же время начали активно развиваться другие проекты.

Преобразование веб сервисов и выполняемых ими функций

Принцип работы многих веб сервисов существенно изменится. Каждый сервис станет своего рода нишевой поисковой системой. Вместо сайта вакансий, будет система поиска вакансий по xml файлам пользователей. При этом создать подобный сервис будет дешевле чем крупный портал. Потому что наличие базы пользователей не будет иметь никакого значения. Более важным станет умение сервисов работать с большими объёмами общедоступных данных. Так же появится большое количество удобных и узконишевых проектов. Например, сайт вакансий программистов, в котором учитываются многие актуальные для данной категории работников параметры.

Как и в любой поисковой системе, сервисы должны будут рассчитывать «рейтинг» различных xml файлов и их элементов. И на основе этих рейтингов делать наиболее релевантные выборки. Для расчёта рейтинга пользователей могут появляться и отдельные системы – своего рода рейтинговые агентства, которые осуществляют расчёт рейтинга пользователей с большим числом показателей. Большинство мелких сервисов смогут использовать результаты вычислениях этих агентств (часть – за плату).

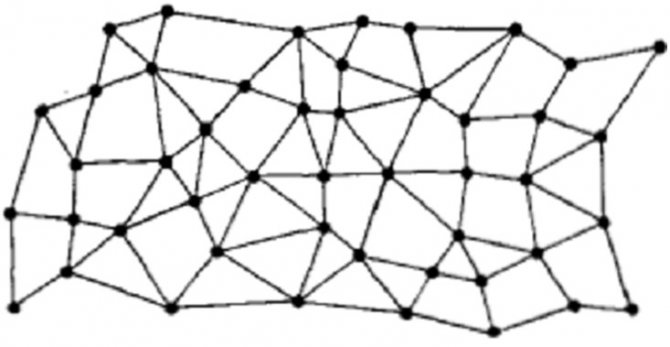

Децентрализованные анонимные сети[править]

В децентрализованной сети любая машина может установить соединение с другой, а также послать ей запрос на предоставление ресурсов. Каждая машина обрабатывает запросы от других в качестве сервера, отсылая и принимая запросы, а также выполняя другие вспомогательные и административные функции. Любой участник такой сети не обязан гарантировать постоянного соединения и может разорвать его в любой момент времени. Но при достижении определённого размера сети в ней одновременно начинают существовать множество серверов с одинаковыми функциями.

ANts P2P[править]

Основная статья

:

Ants P2P

ANts P2P

[1] — файлообменная сеть, анонимизирующая весь поток данных, используя систему маршрутизации, в которой в отличие от BitTorrent, участники обмениваются трафиком не напрямую, а через несколько узлов. Каждому участнику известен только IP-адрес его непосредственного соседа. Таким образом, отправитель не знает, куда идет его файл, а получатель не знает, откуда он пришел. Для большей безопасности данные между отдельными отправителями и получателями шифруются по симметричному алгоритму AES.

BitBlinder[править]

Основная статья

:

BitBlinder

BitBlinder

[2] — технология, которая помогает загружать данные из файлообменных сетей полностью анонимно и без дополнительных расходов. С ее помощью все запросы и данные передаются в зашифрованном виде через цепочку посредников, которые ничего не знают об источнике и содержании запроса, обеспечивая полную защиту приватности и IP-адреса клиентов. Фактически, модуль BitBlindeer выступает в роли личного торрент-трекера для анонимных данных, в котором каждый из желающих добиться защищенности должен анонимизировать определенный объем данных для других участников сети. Для защиты IP-адреса каждый запрос пользователя BitBlinder передает через несколько промежуточных узлов, прежде чем достигнет нужного адреса. Каждый промежуточный узел при этом получает только адрес следующего узла в цепочке, но не адрес источника запроса, причем отследить потоки данных очень трудно для любого участника сети. Технология BitBlinder подходит не только для торрент-сетей, но и для обычного просмотра веб-страниц. Например, с ее помощью можно скрывать историю просмотренных страниц от внешних наблюдателей, а также выходить на нужные сайты через фильтры корпоративных сетей. В дальнейшем разработчики планируют сделать технологию BitBlinder кросс-платформенной. Для включения в сеть анонимизации необходима регистрация.[3]

Filetopia[править]

Основная статья

:

Filetopia

Filetopia

[4] — многофункциональная файлообменая программа, главной особенностью которой является высокий уровень приватности и безопасности. Поддерживается зашифрованный чат, полноценный интернет-пейджер, работа с форумом. Благодаря технологии MS Agent при установке соответствующего голосового движка возможно голосовое воспроизведение получаемых сообщений. С целью повышения степени защищенности Filetopia скрывает IP-адрес пользователя, защищая его тем самым от возможных хакерских атак. В качестве алгоритма создания открытого ключа используются эллиптические кривые, а сообщения и файлы шифруются одним из десяти самостоятельно выбираемых пользователем алгоритмов.[5]

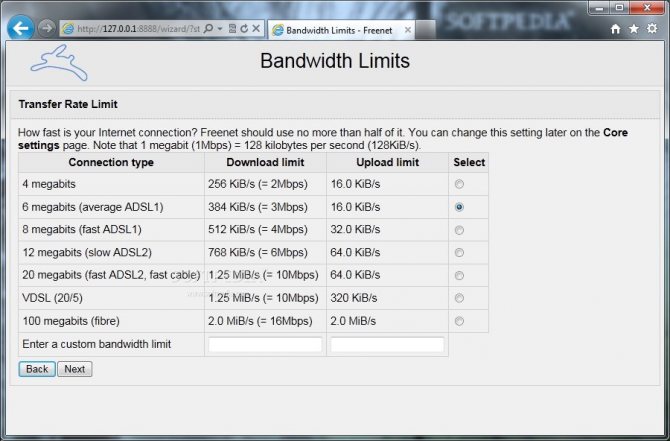

Freenet[править]

Основная статья

:

Freenet

Freenet

[6] — это децентрализованная и полностью анонимная одноранговая сеть, работающая поверх интернета, включающая большое количество равноправных компьютеров и позволяет публиковать любые материалы без возможности выйти на автора. Конфиденциальность данных гарантируется строгой криптографией: чтобы получить файл, в запросе требуется сообщить ассоциированный с ним ключ. Роль такого ключа выполняет хэш-код файла или DSA-ключ, что образует также механизм проверки целостности. В настоящее время Freenet начинает использовать принцип сетей Onion Routing.

GNUnet[править]

Основная статья

:

GNUnet

GNUnet

[7] — это программный пакет для безопасного P2P-соединения, не нуждающийся в серверах. Cервис реализованный поверх сетевого уровня позволяет обмениваться файлами анонимно и без какой-либо сетевой цензуры. Анонимность обеспечивается за счет того, что исходящие от узла сети сообщения неотличимы от чужих сообщений, в передаче которых участвует узел. Все узлы действуют как маршрутизаторы, соединения между которыми шифруются, а уровень использования пропускной способности канала поддерживается постоянным. GNUnet использует простую, основаную на избытках экономическую модель для выделения ресурсов: узлы, которые больше дают сети, награждаются лучшим обслуживанием. Проект GNUnet возник в 2001 году и был вдохновлён целым рядом технических идей, призванных обеспечить безопасный файлообмен в пиринговых сетях. Основные технические вопросы работы GNUnet подробно описаны в ряде научных публикаций.[8] Среди них — улучшенное кодирование содержимого ECRS и новый протокол анонимной маршрутизации gap. Их особенности позволяют поощрять в GNUnet активных участников. В периоды высокой загрузки сети приоритет получают те участники, которые сделали больший вклад в прошлом. Кроме того, GNUnet расширяема и позволяет легко создавать новые приложения peer-to-peer на её основе или использовать альтернативные сетевые транспорты для передачи данных.[9]

Gnutella[править]

Основная статья

:

Gnutella

Gnutella

— первая полностью децентрализованная файлообменная сеть, разработанная в 1999 году. При подключении клиент получает от узла, с которым ему удалось соединиться, список из пяти активных узлов, которым отсылается запрос на поиск ресурса по ключевому слову. Узлы ищут у себя соответствующие запросу ресурсы и, если не находят их, пересылают запрос активным узлам вверх по “дереву” (топология сети имеет структуру графа типа “дерево”), пока не найдется ресурс или не будет превышено максимальное число шагов. Такой поиск называется размножением запросов (query flooding). Однако, подобная реализация ведет к экспоненциальному росту числа запросов и на верхних уровнях “дерева” может привести к отказу в обслуживании, что неоднократно наблюдалось на практике. Поэтому разработчики усовершенствовали алгоритм и ввели правила, в соответствии с которыми запросы могут пересылать вверх по “дереву” только выделенные (ultrapeers), а остальные (leaves) могут лишь делать запросы. Также была введена система кэширующих узлов. Запросы в сети Gnutella пересылаются по TCP или UDP, а копирование файлов осуществляется через протокол HTTP. В последнее время появились расширения для клиентских программ, позволяющие копировать файлы по UDP и делать XML-запросы метаинформации о файлах. Недостатки протокола Gnutella инициировали разработку принципиально новых алгоритмов поиска маршрутов и ресурсов, что привело к созданию группы протоколов DHT и, в частности, Kademlia, который широко используется в наиболее крупных сетях.

Gnutella2[править]

Основная статья

:

Gnutella2

Gnutella2

[10] — созданный в 2003 г. принципиально новый протокол и первые его клиенты, обладающие обратной совместимостью с клиентами Gnutella. В соответствии с ним часть узлов становятся концентраторами, остальные — обычными узлами (leaves). Каждый обычный узел имеет соединение с одним-двумя концентраторами, которые связаны с сотнями обычных узлов и десятками других концентраторов. Каждый узел периодически пересылает концентратору список идентификаторов ключевых слов, по которым можно найти публикуемые данным узлом ресурсы. Идентификаторы сохраняются в общей таблице на концентраторе. Когда узлу нужно найти ресурс, он посылает запрос по ключевому слову своему концентратору, который либо находит ресурс в своей таблице и возвращает узла, обладающего ресурсом, либо возвращает список других концентраторов, которые узел вновь запрашивает по очереди случайным образом. Такой поиск называется поиском с помощью метода блужданий (random walk). Примечательной особенностью сети Gnutella2 является возможность размножения информации о файле в сети без копирования самого файла, что очень полезно с точки зрения отслеживания вирусов. Для передаваемых пакетов в сети разработан собственный формат, гибко реализующий возможность наращивания функциональности сети путем добавления дополнительной служебной информации. Запросы и списки ключевых слов пересылаются на концентраторы по UDP.[11]

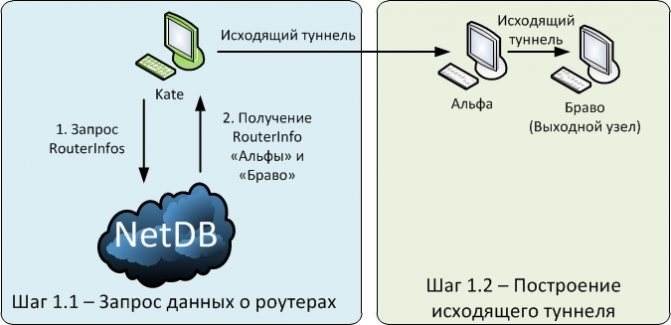

Invisible Internet Project[править]

Основная статья

:

I2P

I2P

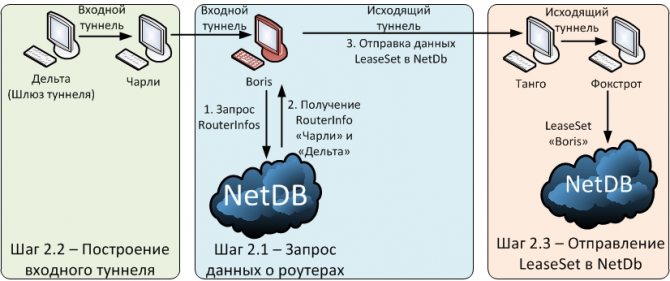

[12] — форк проекта Freenet, начатый в 2003 году с целью обеспечить анонимный доступ к защищенным ресурсам, среди которых блоги (Syndie), IRC (ircProxy), электронная почта (Susimail), сервисы передачи файлов и групп новостей, шлюзы Freenet и Mnet. Будучи основанной на SSU (Secure Semireliable UDP), имеющей функции аутентификации и управления потоком, I2P предлагает мост TCP/I2P — т.н. I2PTunnel — обеспечивающий передачу TCP-пакетов по сети I2P, а следовательно – и средство создания защищенных туннелей к любым TCP-службам, в доступе к которым может возникнуть необходимость. При обмене данными по I2P выполняется их многоуровневое шифрование (сквозное, туннельное и транспортного уровня), а также криптографическая аутентификация конечных узлов. Узлы сети I2P представлены идентификаторами, не имеющими логической связи с их реальными IP-адресами. Клиентское программное обеспечение функционирует как I2P-маршрутизатор, записывающий в таблицу данные узлов для передачи входящего и исходящего трафика. Передаваемый пакет проходит временные односторонние цепочки: маршрутизаторы исходящего трафика, построенные на узле-отправителе, и маршрутизаторы входящего трафика, построенные узлом-адресатом. Такие туннели перестраиваются каждые 10 минут. Управляя длиной цепочки маршрутизаторов в клиентском , пользователь выбирает для себя нужное соотношение между степенью анонимности, латентностью и пропускной способностью сети. Передаваемое же сообщение проходит такой путь, который отвечает моделям угрозы отправителя и получателя.[13]

Manolito[править]

Основная статья

:

MP2P

Manolito

[14] — это система распределения файлов, которая использует пиринговую сеть с новым приватным протоколом MP2P, который работает без центрального сервера. Особенностью протокола является использование UDP вместо TCP, что по заявлению производителя, гарантирует анонимность. Manolito не собирает данные о пользователях, поисках или файлах. Поддерживается децентрализированный список друзей, интегрированный чат, работа с файлами и брандмауэром.

Mute[править]

Основная статья

:

MUTE (сеть)

MUTE

[15] — это файлообменная система с децентрализованным поиском и загрузкой. Для маршрутизации всех сообщений, включая передачу файлов через сеть смежных соединений, MUTE использует алгоритмы, заимствованные из поведения муравьев.

Netsukuku[править]

Основная статья

:

Netsukuku

Netsukuku

[16] — Итальянский проект по созданию глобальной распределенной сети, которая будет существовать параллельно интернету без централизации, корневых серверов и контроля со стороны провайдеров. Вместо DNS в сети Netsukuku используется доменная система ANDNA (Abnormal Netsukuku Domain Name Anarchy), в которой каждый узел представляет собой самостоятельный маршрутизатор трафика, работающий под GNU/Linux. Этот протокол очень экономно потребляет ресурсы, поэтому каждом узле для поддержки коммуникации требуется максимум 355 оперативной памяти и минимальная вычислительная мощность, которой хватит даже у современных мобильных телефонов. Новый метаалгоритм QSPN (Quantum Shortest Path Netsukuku) с использованием фракталов позволяет уместить карту всей сети в файл размером менее 2 . Разработан также специальный протокол Npv7_HT для динамической маршрутизации внутри сети с неограниченным количеством узлов. Netsukuku представляет собой реальную физическую сеть, которая будет существовать с Интернетом параллельно, а не в виде надстройки. Узлы в в ней будут осуществлять соединение друг с другом в обход прямых каналов.[17]

Nodezilla[править]

Основная статья

:

Nodezilla

Nodezilla

[18] — распределенная и отказоустойчивая система маршрутизации (см. GRID), поддерживающая анонимный файлообмен, чат, передачу потокового видео и хранение данных. Благодаря функции кэширования с равноправными серверами, каждый из участников может создать локальную копию имеющихся данных. Подобная модель обеспечивают быстрый доступ и надежность, а также уменьшает заторы на участках сети. Для защиты данных используются криптоалгоритмы с избыточным кодированием.

SKad (OpenKAD)[править]

Основная статья

:

Perfect Dark (P2P)

Perfect Dark

[19] — клиент для анонимной файлообменной сети SKad (OpenKAD) — модификации протокола Kademlia — разработанный в Японии для замены предшествующих Winny и Share. По своей структуре схож с Freenet, но использует DHT с большим распределением. Данные хранятся в виде зашифрованных блоков и передаются отдельно от ключей. Для шифрования используются алгоритмы RSA и AES, причем ключи кэшируются для ускорения файлообмена. Для цифровой подписи файлов используется ECDSA.

Turtle[править]

Основная статья

:

Turtle F2F

Turtle

[20] — проект свободной анонимной пиринговой сети, разрабатываемый Амстердаме. Turtle не позволяет неизвестным узлам подключаться к сети и обмениваться информацией. Вместо этого узел устанавливает ограниченное количество безопасных соединений с другими узлами, которые находятся под управлением доверенных пользователей. Запросы и результаты поиска последовательно передаются от узла к узлу и только в зашифрованном виде. Благодаря такой архитектуре, атакующие не могут определить, какой именно информацией обмениваются участники сети и кто является ее источником.[21]Анонимность этой сети подтверждается исследованиями Applied Public Key Infrastructure: 4th International Workshop: Iwap 2005 и 11th International Conference on Parallel and Distributed Systems (ICPADS’05).

Virtual Private Network[править]

Основная статья

:

VPN

VPN

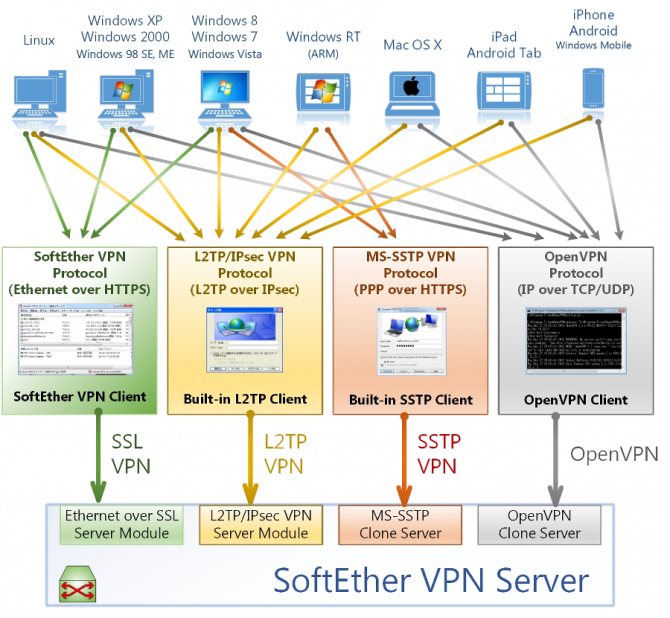

— виртуальные частные сети, организованные в виде зашифрованного туннеля, идущего поверх Интернета. VPN-соединение состоит из канала типа точка-точка, которое подразумевает связь между двумя компьютерами под названием пиры. Каждый пир отвечает за шифрование данных до входа в туннель и их расшифровку при выходе. Хотя VPN всегда устанавливается между двумя точками, каждый пир может устанавливать дополнительные туннели с другими узлами, причем для них всех пир на стороне сервера может быть одним и тем же. Это возможно благодаря тому, что узел может шифровать и расшифровывать данные от имени всей сети. В этом случае узел VPN называется VPN-шлюзом, с которым пользователь устанавливает соединение и получает доступ в сеть за ним, называемую доменом шифрования. Каждый раз, когда соединение сетей обслуживают два VPN-шлюза, используется туннелирование. Это означает, что шифруется весь IP-пакет, после чего к нему добавляется новый заголовок, который содержит IP-адреса двух VPN-шлюзов, которые и увидит сниффер при перехвате трафика. Таким образом, невозможно определить компьютер-источник в первом домене шифрования и компьютер-получатель во втором.[22]

WASTE[править]

Основная статья

:

WASTE

WASTE

[23] — файлообменная программа для использования внутри доверенных групп пользователей. Включает в себя , чат и базу данных участников в онлайне. Поддерживает раздачу файлов как на отдельных компьютерах c поддержкой аутентификации, так и во всей сети. Все соединения внутри сети зашифрованы алгоритмом RSA, обеспечивающим свободный и безопасный файлообмен без риска прослушивания.

Ссылки

| В Википедии есть портал «Свободное программное обеспечение» |

-

Закрытые сайты Google Buzz • Jaiku • Pownce • Футубра Платформы Diaspora • Friendica • pump.io • StatusNet • OpenMicroBlogging Особенности Перепост (англ. ) • Лента активности (

англ.

) • Поток жизни (

англ.

) • Хештег • BackchannelТематические Last.fm • Банк обещаний • Дневник • Habbo • MyAnimeList • Wakoopa • Знакомства: Мамба • LovePlanet • Badoo • Дамочка • Tinder •

Деловые:

Доктор на работе • Мой Круг • LinkedIn • Профессионалы • E-xecutive • Maybe • Viadeo • iVrach •

Наука:

Academia.edu • Mendeley • ResearchGateБлоги Живой Журнал • LiveInternet • Ameba • LJ.Rossia • Blogger Микроблоги Tumblr • Juick • Plurk • Твиттер Прочее RSS-агрегаторы: FriendFeed •

В разработке:Diaspora • Klout • Закрыты:

Jaiku • Livemocha • Microsoft Vine • My Opera • Netlog • Orkut • Сферы Windows Live • Футубра • Я.ру

Примечания

- Vernon, Amy

. [www.networkworld.com/community/node/61195 Striking back at Facebook, the open-source way],

Network World

, International Data Group (12 мая 2010). Проверено 12 мая 2010. - [blog.diasporafoundation.org/ The diaspora* blog]. Проверено 19 октября 2020.

- [www.joindiaspora.com/2010/09/15/developer-release.html Developer Release], September 15, 2010, Blog — Diaspora*

- Salzberg, Maxwell; Daniel Grippi, Raphael Sofaer, and Ilya Zhitomirskiy.

[www.kickstarter.com/projects/196017994/diaspora-the-personally-controlled-do-it-all-distr Decentralize the web with Diaspora — Kickstarter].

Kickstarter

. Проверено 13 мая 2010. [www.webcitation.org/69q0lvrdE Архивировано из первоисточника 11 августа 2012]. - [pods.jasonrobinson.me/ diaspora* statistics hub]. Проверено 21 марта 2014.

- [www.isoc-ny.org/?p=1338 Internet Society — Eben Moglen — Freedom in The Cloud] (5 февраля 2010). Проверено 3 июля 2010. [www.webcitation.org/69q0mXj3t Архивировано из первоисточника 11 августа 2012]. (англ.)