Однако не всё так просто в мире криптовалют. Дело в том, что не все системы похожи между собой как братья-близнецы, алгоритмы криптовалют могут очень сильно отличаться от валюты к валюте и иметь совершенно разный подход к майнингу. А учитывая большую изменчивость на рынке криптовалюты и как часто меняется расстановка сил в майнинге, абсолютно не лишним было бы понимать, какой алгоритм используется сейчас и на какую валюту перейти, чтобы не наступить на те же грабли.

В этой статье мы приведём список алгоритмов криптовалют, поговорим немного о самых распространённых и популярных из них, а также предоставим вашему вниманию сводную итоговую таблицу. Так что усаживайтесь поудобней, попробуем простыми, понятными словами и без лишних терминов объяснить вам, чем именно занимается майнинг-ферма, и на какие вычисления уходит такое количество дорогой электроэнергии.

Алгоритмы майнинга криптовалют

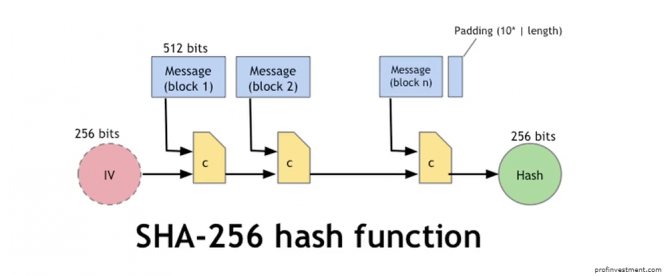

В каждой криптовалюте используется свой определенный алгоритм шифрования, и именно его расшифровывает майнинговое оборудование, обеспечивая функционирование блокчейна, обработку транзакций и получая за это вознаграждение в виде монет определенной криптовалюты. Некоторые алгоритмы более популярны и используются для нескольких разных криптовалют (блокчейнов).

Преимущества

Самым главным достоинством SHA-256 является быстрая скорость шифрования и отсутствие каких-либо шансов взломать код без ключей. Это было одной из причин выбора SHA-256 для Bitcoin и, соответственно, предпосылкой для того, чтобы оставить его на Биткоин Кэш. Он обеспечивает высокую степень защиты блоков, транзакций, а значит, и средств каждого пользователя сети.

Кажется, что в этом алгоритме могут появиться одинаковые образы (результаты вычислений), что может навредить системе. Однако это невозможно по одной простой причине: под каждый результат возможен только один ответ. А массив данных можно сравнить с количеством песка на Земле.

Более того, представьте себе, что каждая песчинка содержит в себе еще одну Землю. Если посчитать общее количество песчинок на всех этих землях, вариантов решения будет все равно больше, и все они разные, потому одинаковых образов априори не будет.

Из этого вытекает еще одно преимущество алгоритма: обычный человек не сможет его взломать или просчитать, каким бы он ни был умным. Для такого объема работы нужно проводить тысячи вычислений в секунду, что просто неподвластно человеческому мозгу.